Tác giả: Thái Dương

Mùa hè 2014, giữa lúc người Việt trong nước và hải ngoại đang sôi sục vì Trung Quốc đưa giàn khoan HD-981 vào Biển Đông, từ Hoa Kỳ các chuyên gia của ThreatConnect và ESET công bố hai bản báo cáo độc lập về những tấn công có chủ đích (targeted attacks) vào hệ thống máy tính của các cơ quan chính phủ Việt Nam.

Mạng máy tính chính phủ Việt Nam liên tục bị tấn công khi có căng thẳng trên Biển Đông

Trên Internet có nhiều nhóm hacker với các động cơ khác nhau. Có những thanh niên đang tập tễnh vào nghề an ninh mạng muốn tấn công để chứng tỏ kỹ năng, cũng có những tập đoàn tội phạm tấn công để kiếm tiền. Những nhóm này thường quét toàn bộ Internet để tìm mục tiêu, gặp ai hack đó, không cần biết lý do. Không quá khó để ngăn chặn những nhóm hacker như vầy, vì họ chỉ muốn tìm những mục tiêu dễ nhất.

Một số nhóm hacker lại thường ra tay để thể hiện lòng yêu nước hay để gửi đi một thông điệp chính trị (hacktivism). Nếu ở Phương Tây có nhóm Anonymous thì ở Trung Quốc có nhóm 1937CN, vừa qua đã phá hoại hệ thống mạng máy tính ở sân bay Tân Sơn Nhất, sân bay Nội Bài và Vietnam Airlines. Mục đích của những nhóm hacker này là tạo tiếng vang, nên họ thường chọn mục tiêu theo dòng sự kiện. Do thiếu một chiến lược lâu dài cùng với sự tổ chức quy cũ bài bản, các nhóm hacktivism thường chỉ có tác động ngắn hạn, nổi lên một vài năm rồi sẽ tan rã, một phần trong số đó sẽ gia nhập vào các nhóm hacker được bảo trợ bởi chính phủ và thuộc biên chế quân đội các nước. Đây chính là những nhóm hacker đáng lo ngại nhất. Với nguồn tài chính dồi dào, nguồn nhân lực chất lượng cao, những “tiểu đội” hacker này có nhiệm vụ xâm nhập vào hệ thống mạng máy tính của các cơ quan nhà nước ở các quốc gia khác để do thám (espionage) và phá hoại (sabotage). Là cánh tay nối dài của những cơ quan tình báo, những nhóm hacker này có tầm nhìn dài hạn, có chiến lược được tính bằng thập kỷ, rất kiên nhẫn, không dễ gì bỏ cuộc.

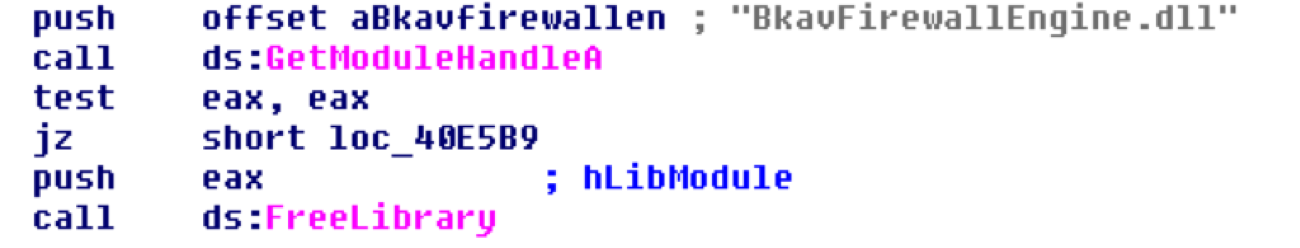

Tấn công mà ESET mô tả là một tấn công được thực hiện bởi một nhóm hacker như vậy. Kẻ tấn công hiểu rõ nạn nhân (máy tính có cài đặt BKAV) và toàn bộ chiếc dịch của họ chỉ nhằm vào một mục tiêu duy nhất. Tại sao lại là Bộ Tài Nguyên Môi Trường? Vì đây là cơ quan nhà nước sở hữu nhiều thông tin quan trọng về bản đồ, sơ đồ, hành trình, lịch trình, báo cáo… của các chuyến thăm dò dầu khí, khai thác ngư sản cũng như các hoạt động tuần tra bảo vệ của Việt Nam trên Biển Đông. Khó có thể biết được chắc chắn ai đứng đằng sau những tấn công này, nhưng dẫu họ là ai đi chăng nữa, có thể thấy rằng họ rất muốn biết Việt Nam đang và sẽ làm gì trên Biển Đông.

Một phần của mã độc được gửi đến Bộ Tài Nguyên Môi Trường Việt Nam. Đoạn mã này sẽ vô hiệu hóa phần mềm BKAV. Nguồn: http://www.welivesecurity.com/

Các chuyên gia ThreatConnect cũng phát hiện Bộ Tài Nguyên Môi Trường bị một nhóm người tấn công từ cuối năm 2012. Ngoài Bộ Tài Nguyên Môi Trường, nhóm này còn tấn công vào Tập Đoàn Dầu Khí, Thông Tấn Xã và Tập Đoàn Bưu Chính Viễn Thông Việt Nam. Khác với ESET, ThreatConnect có bằng chứng để tin rằng những đối tượng đứng đằng sau các vụ tấn công này đến từ Trung Quốc. Ngoài ThreatConnect hãng an ninh mạng CrowdStrike cũng có nhận xét tương tự.

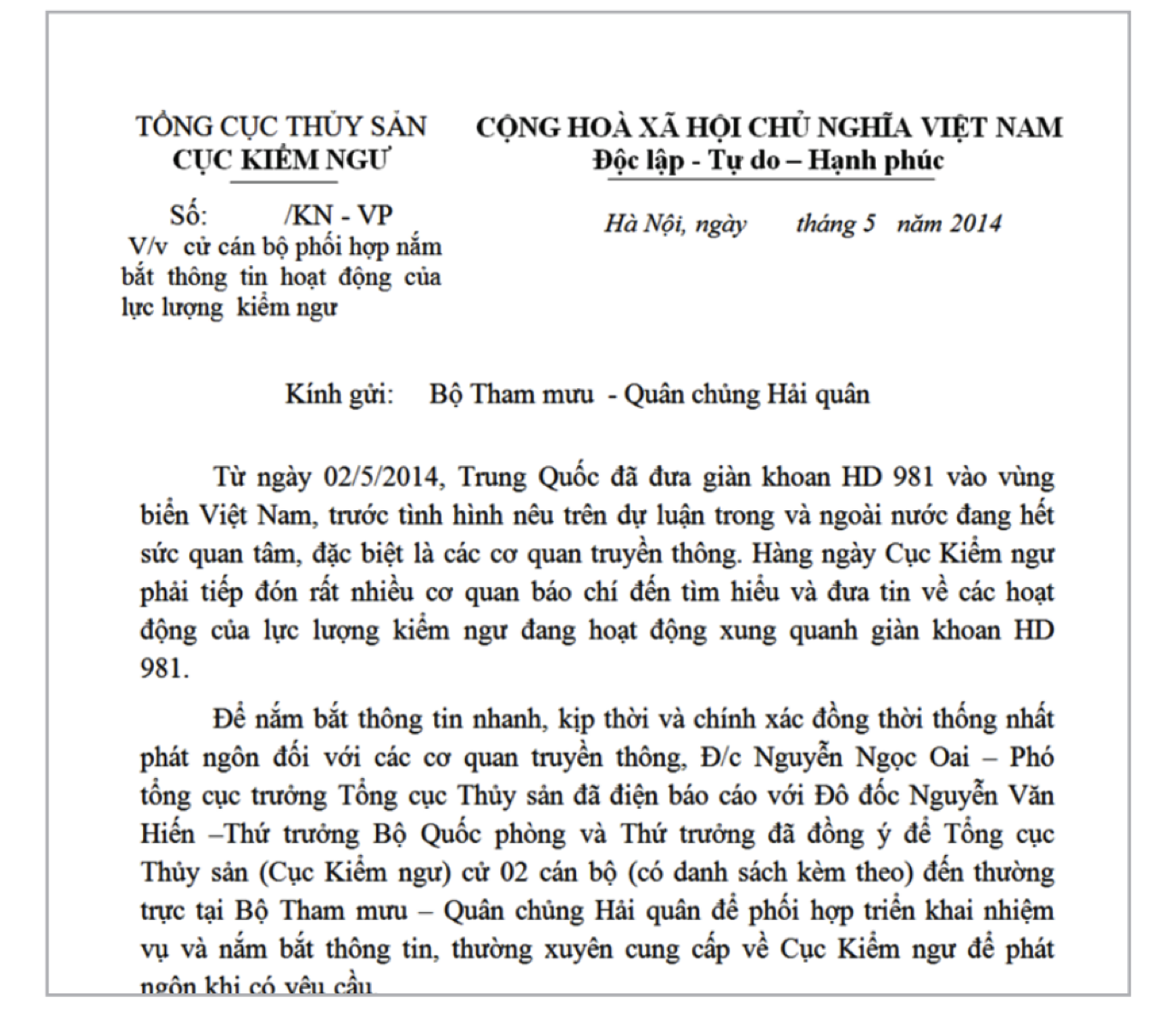

Liên tục trong hai năm 2014 và 2015 “Báo Cáo về Các Mối Đe Dọa Toàn cầu” (2014, 2015) của CrowdStrike chỉ ra rằng Việt Nam đã trở thành mục tiêu số một của các nhóm hacker thuộc chính phủ và quân đội Trung Quốc. Báo cáo này viết rằng ngay khi lúc tình hình Biển Đông trở nên căng thẳng vì dàn khoan HD-981 nhóm hacker Yêu Tinh Gấu Trúc (Goblin Panda) đã liên tục thực hiện các vụ tấn công nhằm vào lợi ích của Việt Nam. Phương thức tấn công cũng tương tự như vụ tấn công Bộ Tài Nguyên Môi Trường. Kẻ tấn công nhúng mã độc vào các tài liệu tiếng Việt và gửi chúng đến hộp thư điện tử của cán bộ nhân viên các tổ chức và cơ quan chính phủ Việt Nam. Nội dung của các tài liệu này thường là bản sao của các tài liệu do chính phủ Việt Nam phát hành, điều này chứng tỏ nhiều khả năng nhóm Yêu Tinh Gấu Trúc đã xâm nhập thành công vào hệ thống máy tính của chính phủ Việt Nam và sử dụng các tài liệu đánh cắp làm mồi nhử cho các cuộc tấn công tiếp theo.

Trích đoạn một tài liệu tiếng Việt được nhóm hacker Trung Quốc với biệt danh Yêu Tinh Gấu Trúc sử dụng để làm mồi nhử cho các cuộc tấn công vào các cơ quan nhà nước Việt Nam. Câu đầu tiên của văn bản này có nhắc đến dàn khoan HD-981. Nguồn: http://go.crowdstrike.com.

Sự kiện mạng máy tính sân bay Tân Sơn Nhất, sân bay Nội Bài và Vietnam Airlines bị phá hoại vào cuối tháng 7 năm 2016 thật ra là một tin vui đối với những ai lo lắng cho tình hình an ninh mạng ở Việt Nam. Thiệt hại của vụ tấn công này không lớn, nhưng đã giúp hướng sự chú ý đến mạng máy tính ở những hệ thống trọng yếu, nhạy cảm và có thể sẽ giúp phát hiện ra những nhóm hacker “lạ”, chúng tôi tin rằng, đã “nằm vùng” từ rất lâu ở những nơi này.

Trung Quốc muốn thiết lập vùng cấm bay ở Biển Đông, nên từ mấy năm nay các nhóm hacker Gấu Trúc đã âm thầm tấn công các hãng máy bay trong khu vực. Bọn chúng muốn xâm nhập Vietnam Airlines, chúng tôi dự đoán, để lấy cắp thông tin về các chuyến bay, các kế hoạch mở rộng đường bay, kể cả lịch của các chuyến bay quân sự mà Bộ Quốc Phòng Việt Nam có thể đã chia sẻ với Vietnam Airlines.

Hệ thống mạng máy tính Việt Nam rất dễ bị tổn thương

Chúng tôi không ngạc nhiên khi hacker Trung Quốc (và có thể nhiều nước khác) dễ dàng “ra vô như đi chợ” hệ thống mạng của các cơ quan chính phủ Việt Nam. Phương thức tấn công nhúng mã độc vào các tệp văn bản rồi gửi đến hộp thư điện tử của nạn nhân (spear phishing) rất đơn giản nhưng cũng cực kỳ hiệu quả, đơn giản vì đại đa số máy tính ở Việt Nam cài đặt sử dụng phần mềm không rõ nguồn gốc hoặc không được cập nhật thường xuyên và đại đa số người dân thiếu những kiến thức cơ bản về an toàn thông tin.

Theo thống kê của hãng phần mềm Microsoft, từ năm 2011 đến nay Việt Nam luôn nằm trong nhóm các quốc gia có tỉ lệ nhiễm mã độc cao nhất thế giới. Nếu như quý 1 năm 2015, tỉ lệ các máy tính đã từng ít nhất một lần chạm trán mã độc ở Việt Nam chỉ là 37.1% thì đến quý 4 năm 2015, tỉ lệ này đã là 50.7%. Ngoài ra nếu như trong trong quý 1 năm 2015, cứ 1000 máy tính thì ít nhất 30 máy tính đã từng bị nhiễm mã độc thì cho đến quý 4 năm 2015 tỉ lệ này đã tăng lên 40/1000. Đây là một quả bom nổ chậm cần phải được tháo ngòi càng sớm càng tốt nếu muốn đảm bảo an ninh quốc gia và an toàn ổn định xã hội.

Ở một xã hội thiếu niềm tin như Việt Nam, nơi mà một tin đồn không rõ nguồn gốc có thể khiến người dân lũ lượt kéo nhau ra rút tiền vì sợ chủ ngân hàng sẽ bỏ trốn, chuyện gì sẽ diễn ra nếu như một buổi sáng 50% người sử dụng máy tính ở Việt Nam khi truy cập vào các tờ báo điện tử đều thấy thông tin thị trường chứng khoán sụp đổ và các nhà băng chuẩn bị đóng cửa? Đây không phải là chuyện viễn tưởng, với tình trạng nhiễm mã độc hiện tại, những nhóm hacker đứng đằng sau các mã độc đang hoành hành ở Việt Nam hoàn toàn có thể thực hiện được kịch bản này và hậu quả cho nền kinh tế Việt Nam sẽ là không thể tưởng tượng được.

Đại dịch mã độc không phải là vấn đề an toàn thông tin lớn nhất ở Việt Nam. Vấn đề lớn nhất là đầu tư chệch hướng. Như chúng tôi đã cảnh báo trong một bài báo trên Tuổi Trẻ, phần lớn ngân sách an toàn thông tin được dùng để mua sắm trang thiết bị, giải pháp sẵn có, thay vì đầu tư đào tạo, tuyển dụng đội ngũ kỹ sư, chuyên gia, người quản lý an toàn thông tin có trình độ chuyên môn cao. Chẳng hạn như để ngăn chặn đại dịch mã độc, nhiều nơi sẽ tính đến chuyện đi mua các giải pháp chống mã độc của BKAV, Kaspersky hay các hãng khác. Nhưng, xin nhắc lại, các máy tính của Bộ Tài Nguyên Môi Trường đều cài đặt BKAV và mã độc đã dễ dàng vô hiệu hóa!

Không phải chỉ có BKAV, tất cả phần mềm chống mã độc đều dễ dàng bị vượt qua hoặc vô hiệu hóa. Năm 2013, sau khi đưa thông tin về tài sản của gia đình thủ tướng Trung Quốc Ôn Gia Bảo, tờ New York Times thông báo rằng họ đã bị hacker Trung Quốc xâm nhập. Lúc bấy giờ mạng máy tính của tờ New York Times sử dụng phần mềm chống mã độc của hãng Symantec, nhưng phần mềm này chỉ bắt được duy nhất 01 mã độc, trong tổng số 45 mã độc mà hacker Trung Quốc cài cắm vào hệ thống của New York Times. Trả lời phỏng vấn báo chí, người phát ngôn của Symantec nói rằng “Một mình phần mềm chống mã độc là không đủ” và đề nghị New York Times… mua thêm giải pháp khác của họ.

Muốn đảm bảo an toàn thông tin phải giải quyết được ba vấn đề lớn: phòng chống, phát hiện và xử lý xâm nhập. Một tòa nhà an toàn phải có cửa kiên cố để phòng chống trộm, phải có hệ thống camera theo dõi để phát hiện kẻ gian và cuối cùng phải có bảo vệ túc trực để xử lý khi có ai đó muốn đột nhập. Trao đổi với chúng tôi anh Phương N., một trong số các chuyên gia bảo mật Việt Nam được biết đến trên thế giới, cho rằng Việt Nam quá tập trung vào phòng chống nhưng lại không có người cho hai khâu còn lại, khi xảy ra sự cố thì không biết xử lý thế nào. Một ngân hàng dẫu có cửa sắt kiên cố đến chừng nào mà không có camera quan sát theo dõi và đội ngũ bảo vệ túc trực thì cũng sẽ bị trộm viếng thăm. Các giải pháp bảo mật sẵn có không thể nào chống lại những tay hacker lành nghề, giống như cửa sắt có kiên cố cỡ nào cũng không thể chống lại các bậc thầy nhập nha.

Nói tóm lại, không thể nào chống lại hacker bằng cách đi mua giải pháp có sẵn. Máy móc thiết bị chỉ là dụng cụ hỗ trợ, cách duy nhất chống được hacker là phải có chuyên gia giỏi hơn. Những chuyên gia giỏi nhất của Việt Nam có trình độ không thua kém các nước trong khu vực, thực tế trong các cuộc thi về hacking ở Đông Nam Á Việt Nam thường đứng đầu. Nhưng nếu so với Trung Quốc và các cường quốc trên thế giới thì hiện tại Việt Nam thua xa cả về số lượng lẫn chất lượng. Chính sự thiếu hụt chuyên gia lành nghề là nguyên nhân dẫn đến tình trạng xuống cấp của hệ thống mạng máy tính ở các cơ quan chính phủ Việt Nam.

Việt Nam phải bắt đầu bằng cách xây dựng một đội ngũ hạt nhân bao gồm các chuyên gia giỏi nhất mà Việt Nam đang có. Nhưng ngành an toàn thông tin có đặc thù là rất khó đánh giá trình độ thật sự của chuyên gia. Không có chuyên gia đã đành, tin nhầm chuyên gia dởm tiền mất tật mang. Cách tốt nhất để đánh giá một nhà khoa học là hỏi ý kiến một nhà khoa học khác làm cùng ngành. Tương tự như vậy, cách tốt nhất để đánh giá một chuyên gia bảo mật là hỏi ý kiến các chuyên gia bảo mật khác. Phải hỏi không chỉ chuyên gia Việt Nam, mà còn phải hỏi cả chuyên gia nước ngoài, vì Việt Nam có nhiều chuyên gia rất nổi tiếng hoàn toàn không được biết đến trên thế giới.

Chiến tranh mạng: Việt Nam đã làm gì để tự vệ?

Trung Quốc là cường quốc nhất nhì thế giới về tác chiến điện tử (electronic/cyber warfare). Đối với Việt Nam, chiến lược lâu dài của Trung Quốc là sử dụng tác chiến điện tử để tạo ra và duy trì lợi thế trên Biển Đông và các xung đột lợi ích khác. Tác chiến điện tử không chỉ đơn giản là đánh sập các website, mà chủ yếu là thu thập thông tin tình báo, kiểm soát các hệ thống trọng yếu (tài chính, truyền thông, giao thông, năng lượng, v.v.), sử dụng mạng Internet để tiến hành chiến tranh tâm lý, tác động đến chính trường Việt Nam, định hướng dư luận Việt Nam và thế giới theo hướng có lợi cho chính phủ Trung Quốc. Các hoạt động này diễn ra âm thầm từ nhiều năm nay, chúng không ồn ào như vụ phá hoại ở sân bay Tân Sơn Nhất và sân bay Nội Bài hồi cuối tháng 7 năm 2016, nhưng chúng đã, đang và sẽ tạo ra lợi thế khổng lồ cho Trung Quốc khi có xung đột với Việt Nam.

Tại Việt Nam, năm 2015 quốc hội thông qua Luật An Toàn Thông Tin. Theo đó, Bộ Quốc Phòng, Bộ Công An và Bộ Thông Tin Truyền Thông là ba cơ quan chính chịu trách nhiệm về an toàn thông tin. Chúng tôi không có nhiều thông tin về hoạt động của quân đội Việt Nam, chỉ biết rằng từ nhiều nhiều năm nay Bộ Quốc Phòng đã có chương trình gửi các sinh viên ưu tú sang đào tạo tại các cường quốc an ninh mạng như Hoa Kỳ và Liên Bang Nga. Thông qua Internet và các nguồn tình báo mở (open source intelligence) chúng tôi ghi nhận được một vài hoạt động của Bộ Công An và Bộ Thông Tin Truyền Thông.

Những thông tin mà chúng tôi thu thập được là rất ít ỏi, không thể nào phản ánh đầy đủ những việc chính phủ Việt Nam đã làm để bảo vệ hệ thống mạng quốc gia. Dẫy vậy cảm nhận của chúng tôi là chính phủ Việt Nam vẫn đang loay hoay chưa xác định được đường lối chiến lược an ninh mạng quốc gia. Những gì mà chính phủ đã làm chỉ gói gọn trong phạm vi kiểm duyệt thông tin, tuyên truyền, định hướng dư luận Việt Nam, bảo vệ vị trí cầm quyền của Đảng Cộng Sản Việt Nam. Chúng tôi chưa thấy những hành động thể hiện một tầm nhìn dài hạn cùng những kế hoạch cụ thể để bảo vệ an ninh quốc gia, an toàn trật tự xã hội trước hiểm họa đến từ Trung Quốc và các cường quốc hacking khác.

Các hoạt động chính của Bộ Thông Tin Truyền Thông gói gọn trong việc ban hành một số văn bản pháp luật làm rõ những vấn đề được nêu ra trong Luật An Toàn Thông Tin. Dẫu vậy đa số các văn bản này vẫn chỉ dừng lại ở mức nêu vấn đề, không đưa ra lộ trình cụ thể để đạt được mục tiêu đề ra. Đọc những văn bản này, chúng tôi không hình dung được chiến lược an ninh mạng quốc gia của Việt Nam và những kế hoạch cụ thể để triển khai chiến lược đó. Một điểm sáng hiếm hoi là “Đề án Tuyên truyền, phổ biến, nâng cao nhận thức và trách nhiệm về an toàn thông tin đến năm 2020“. Đề án này, nếu thực hiện tốt, sẽ giải quyết được một vấn đề quan trọng bởi đại đa số người dân Việt Nam đang thiếu những kiến thức cơ bản để tự bảo vệ bản thân trên không gian mạng.

Bộ Công An là nơi có nhiều hoạt động cụ thể nhất. Năm 2014, ông Trần Đại Quang lúc đó còn là bộ trưởng Bộ Công An chủ trì buổi lễ ra mắt Cục An Ninh Mạng (A68), tách ra từ Tổng Cục An Ninh, nay báo cáo trực tiếp cho bộ trưởng. Trong vài năm vừa qua ông Trần Đại Quang và ông Tô Lâm, một vị tướng công an khác ở trong Bộ Chính Trị, liên tục có những chuyến đến thăm và khen thưởng cho đơn vị này (nguồn). Năm 2015, ông Trần Đại Quang xuất bản cuốn “Không gian mạng: Tương lai và Hành Động” bàn về an ninh, tình báo, chiến tranh trên không gian mạng. Vì điều kiện địa lý cách trở, chúng tôi chưa có dịp đọc cuốn sách này nhưng chúng tôi đánh giá việc xuất bản nó cho thấy sự quan tâm đến không gian mạng ở cấp cao nhất của chính phủ Việt Nam.

Ngoài những cơ quan chính thức này, chúng tôi còn ghi nhận hoạt động của một số công ty sân sau. Những công ty này đã bỏ ra hàng chục tỉ đồng mua các sản phẩm của những công ty chuyên kinh doanh mã độc như HackingTeam hay FinFisher. Những sản phẩm mà HackingTeam và FinFisher cung cấp thường được sử dụng để theo dõi và xâm nhập vào máy tính hoặc điện thoại của các cá nhân và tổ chức. Khách hàng của HackingTeam hay FinFisher không chỉ có Việt Nam, mà bao gồm rất nhiều chính phủ trên thế giới. Chúng tôi không ngạc nhiên khi Việt Nam mua sắm các sản phẩm này, bởi lẽ muốn đánh nhau trước nhất phải có vũ khí.

Chúng tôi không có đủ thông tin để kết luận mục tiêu mà Việt Nam muốn đánh. Chúng tôi tin rằng chính phủ Việt Nam muốn, trích luật An Toàn Thông Tin, “chống tội phạm mạng, lợi dụng mạng để xâm phạm an ninh quốc gia”, nhưng nhiều khả năng là định nghĩa “đối tượng xâm phạm an ninh quốc gia” của chúng tôi rất khác với định nghĩa của chính phủ hiện tại. Trong khuôn khổ bài này, chúng tôi muốn tập trung cung cấp thông tin để người đọc có một cái nhìn toàn cảnh về hiện trạng an toàn thông tin ở Việt Nam, nên xin phép không bàn tiếp về vấn đề định nghĩa này.

Năm 2014 và 2015 FinFisher và HackingTeam lần lượt bị “bạch hóa”, toàn bộ thông tin khách hàng của họ được Wikileaks đăng tải. Theo đó, năm 2011 và 2012 một khách hàng Việt Nam đã chi ra tổng cộng gần 500.000 bảng Anh để mua phần mềm Finspy Mobile của FinFisher (nguồn). Đây là bộ phần mềm theo dõi và đánh cắp thông tin trên điện thoại cá nhân. Khách hàng đến từ Việt Nam này có nhiều ý kiến phản hồi cho FinFisher. Một phản hồi viết thế này:

“[…] So we really think that you should develop new feature that make the Finspy mobile software to be able to packed with other legal softwares. When we cheat the target open the legal softwares, the Finspy Mobile will secretly install to the target s mobile phone. Thanks.”

Đại ý của đoạn phản hồi này là khách hàng từ Việt Nam phàn nàn rằng do không thể nhúng bộ Finspy Mobile vào các phần mềm thông thường, họ khó dụ dỗ được mục tiêu cài đặt phần mềm này.

Một phản hồi khác viết như sau:

“We have a target running Android OS version 4.0.2. Our latest version of Finspy Mobile 4.21 did not support this. Because it is an emergency situation, so can you give us the Finspy Mobile 4.30 immediately? Please respond us as soon as possible. Thank you very much.”

Khách hàng này có một mục tiêu sử dụng hệ điều hành Android 4.0.2, không được hỗ trợ bởi bộ Finspy Mobile 4.21 thế nên họ yêu cầu FinFisher gửi cho họ phiên bản 4.30 càng sớm càng tốt.

Chúng tôi sẽ không ngạc nhiên nếu mục tiêu mà khách hàng này hướng đến là các nước “lạ” hay giới tội phạm công nghệ cao ở Việt Nam, nhưng chúng tôi cũng sẽ không bất ngờ nếu nạn nhân còn bao gồm những người thuộc diện “chăm sóc đặc biệt”. Đây cũng là cảm nhận của chúng tôi khi tìm hiểu thông tin khách hàng Việt Nam của HackingTeam.

Theo điều tra của một đồng nghiệp của chúng tôi, cho đến năm 2015 HackingTeam có hai khách hàng ở Việt Nam. Theo danh sách khách hàng của HackingTeam trên Wikipedia, hai khách hàng này có tên Vietnam GD1 và Vietnam GD5. GD1 và GD5 khiến chúng tôi liên tưởng đến Tổng Cục 1 (General Department 1) và Tổng Cục 5 (General Department 5) chịu trách nhiệm an ninh và tình báo của Bộ Công An. Tuy vậy, như đã nói, chúng tôi không có thông tin để kết luận chính xác. Ngoài ra trong danh sách khách hàng tiềm năng của HackingTeam còn có Vietnam MOD, cái tên làm chúng tôi liên tưởng đến Bộ Quốc Phòng (Ministry of Defense).

Chi ra hàng chục tỉ đồng để mua sản phẩm của HackingTeam, các khách hàng này muốn gì? Họ muốn HackingTeam nhúng mã độc vào các tệp văn bản (tương tự như cách mà Trung Quốc sử dụng để xâm nhập hệ thống mạng của chính phủ Việt Nam). Điều thú vị là đa số văn bản mà họ gửi cho HackingTeam (để HackingTeam nhúng mã độc vào) đều là tiếng Việt. Từ tháng 1 năm 2015 cho đến tháng 6 năm 2015, hai khách hàng này gửi hàng trăm yêu cầu hỗ trợ đến HackingTeam, nhưng chúng tôi chỉ tìm thấy một yêu cầu duy nhất có liên quan đến Trung Quốc. Trong yêu cầu này, vị khách hàng đến từ Việt Nam phàn nàn rằng công cụ của HackingTeam không có tác dụng trên các máy tính có cài bộ chống mã độc 360.cn rất phổ biến ở Trung Quốc (nguồn: https://wikileaks.org/hackingteam/emails/emailid/1078883).

Tiến tới một chiến lược an ninh mạng quốc gia

An ninh mạng từ lâu đã trở thành một phần không thể thiếu trong chiến lược an ninh của nhiều quốc gia. Theo báo cáo của Trung Tâm Hiệp Đồng Phòng Thủ An Ninh Mạng NATO, từ năm 2003 Hoa Kỳ đã phát hành chiến lược quốc gia về an ninh mạng xác lập 3 mục tiêu chiến lược và 5 vấn đề cần được ưu tiên giải quyết sớm. Cụ thể, Hoa Kỳ đặt mục tiêu ngăn chặn tấn công vào hạ tầng trọng yếu quốc gia, giảm thiểu các điểm yếu trong an ninh mạng quốc gia và giảm thiểu thiệt hại và thời gian hồi phục khi bị tấn công. Để đạt được những mục tiêu này, Hoa Kỳ sẽ tập trung kiện toàn hệ thống mạng máy tính của chính phủ liên bang, phát triển một hệ thống phản ứng nhanh khi bị tấn công, xác lập một chương trình giảm thiểu rủi ro và điểm yếu, bắt đầu một chương trình đào tạo nâng cao nhận thức về an ninh mạng và phát triển một hệ thống hợp tác quốc tế để xây dựng một không gian mạng mở, an toàn và đáng tin cậy. Các nhà làm luật Hoa Kỳ cũng đã đưa ra hơn 50 đạo luật nhằm giải quyết các vấn đề khác nhau của an ninh mạng. Nhà Trắng và tổng thống Obama cũng đã nhiều lần công bố các văn kiện và sắc lệnh về an ninh mạng. Bất kể nhận được sự quan tâm từ cấp cao nhất Hoa Kỳ vẫn liên tục bị tấn công.

Gần đây nhất, ngày 22 tháng 7 năm 2016 hacker công bố một danh sách lớn thư điện tử đánh cắp từ máy chủ của Trung ương Đảng Dân Chủ. Sự kiện này ngay lập tức đã ảnh hưởng đến cuộc bầu cử tổng thống đang ở trong giai đoạn quyết định. Nội bộ Đảng Dân Chủ chia rẻ vì nội dung của các lá thư điện tử và dân biểu Debbie Wasserman Schultz, chủ tịch Trung ương Đảng Dân Chủ, đã phải từ chức. Nhiều nhà quan sát cho rằng vụ tấn công này được thực hiện bởi nhóm hacker thuộc Cơ Quan Tình Báo Quân Đội Quốc Gia Liêng Bang Nga (GRU), nhằm “ủng hộ” ứng cử viên Donald Trump, người đã có những phát ngôn khá thân thiện với Kremlin.

Hay như tháng 6 năm 2015, Văn Phòng Quản Lý Nhân Sự Hoa Kỳ thông báo rằng họ đã bị xâm nhập và hơn 18 triệu hồ sơ bao gồm tên tuổi, nơi sinh, ngày sinh và địa chỉ của những ai đã từng, đang hoặc có triển vọng trở thành nhân viên chính phủ Hoa Kỳ, bao gồm cả các sĩ quan quân đội, đã bị đánh cắp. Cho đến nay vẫn chưa rõ ai đứng đằng sau vụ tấn công này, nhưng các quan chức chính phủ Hoa Kỳ cho rằng có cơ sở để tin rằng đó là chính phủ Trung Quốc. Còn rất nhiều vụ tấn công khác, mà chúng tôi không thể liệt kê hết ở đây. Hacker Trung Quốc tấn công Hoa Kỳ nhiều đến nỗi Cục Điều tra Liên bang Hoa Kỳ (FBI) đã phải ra lệnh truy nã toàn cầu 5 hacker thuộc biên chế quân đội Trung Quốc.

FBI phát lệnh truy nã đại úy Tôn Khải Lương và 4 sĩ quan khác của quân đội Trung Quốc, cáo buộc họ đã xâm nhập vào hệ thống máy tính của 6 doanh nghiệp Hoa Kỳ để đánh cắp bí mật công nghiệp. Nguồn: https://www.fbi.gov/.

Chúng tôi nói về Hoa Kỳ để cho thấy đảm bảo an ninh mạng quốc gia khó khăn như thế nào. Nếu như cường quốc số một thế giới, nơi tạo ra mạng Internet, nơi sản sinh ra những Apple, Microsoft, Facebook hay Google, nơi có những lập trình sư, những hacker, những chuyên gia bảo mật đứng đầu thế giới còn không thể chống đỡ nỗi thì Việt Nam phải làm sao đây? Thú thật chúng tôi không có câu trả lời. Dẫu vậy, trong phạm vi hiểu biết hạn hẹp của mình, trong phần tiếp theo, chúng tôi bàn về những việc Việt Nam nên làm ngay. Chúng tôi không có tham vọng chỉ ra được toàn bộ chiến lược an ninh mạng quốc gia mà Việt Nam nên theo đuổi nhưng chúng tôi hi vọng những gì mà chúng tôi trình bày ở đây phần nào phác họa được những nét chính. Chúng tôi kết thúc bằng một ví dụ cụ thể về những thử thách và giải pháp trong việc đảm bảo an toàn thông tin liên lạc cho các cơ quan chính phủ.

Trước tiên Việt Nam cần thành lập một đội đặc nhiệm, báo cáo trực tiếp cho văn phòng chính phủ hoặc chủ tịch nước, bao gồm những chuyên gia Việt Nam giỏi nhất mà Việt Nam hiện có. Đây không phải là những chuyên gia thường xuyên lên mặt báo, cũng không phải là những chuyên gia nổi tiếng trên mạng xã hội. Khi có sự cố xảy ra, những chuyên gia có nhiều thời gian phát biểu với báo chí thường là những người chẳng ai dám mời đi khắc phục sự cố. Chúng tôi xin giới thiệu VNSECURITY, một nhóm nghiên cứu lâu năm ở Việt Nam và đã có nhiều công trình được thế giới ghi nhận (người viết bài là một thành viên của VNSECURITY, nhưng chúng tôi không có bất kỳ ràng buộc về tài chính hay quyền lợi; nhóm VNSECURITY là một nhóm hoạt động phi lợi nhuận). Theo chúng tôi được biết, một số thành viên của VNSECURITY đã trực tiếp tham gia xử lý sự cố ở các sân bay vào cuối tháng 7 năm 2016. Đây là những chuyên gia mà chính phủ Việt Nam nên hỏi ý kiến trước khi ra quyết định về an toàn thông tin. Nhóm chuyên gia này sẽ là hạt nhân của chiến lược an ninh mạng quốc gia. Họ sẽ tư vấn cho chính phủ Việt Nam về chiến lược an ninh mạng quốc gia; chính sách và luật an toàn thông tin; chuẩn quốc gia về an toàn thông tin bao gồm chuẩn công nghệ, chuẩn cho sản phẩm, dịch vụ an toàn thông tin; tìm kiếm và phát triển tài năng an toàn thông tin; tạo cầu nối giữa chính phủ và các chuyên gia khác trong ngành; và kiện toàn hệ thống mạng máy tính của các cơ quan chính phủ cũng như các doanh nghiệp nắm giữ các hệ thống trọng yếu quốc gia.

Để giải quyết tình trạng đầu tư chệch hướng, chỉ lo mua sắm thiết bị, giải pháp có sẵn mà lơ là việc đầu tư đào tạo, tuyển dụng để có được đội ngũ kỹ sư chất lượng cao, chính phủ Việt Nam nên giao cho nhóm chuyên gia đánh giá hệ thống mạng của các cơ quan và dựa vào kết quả đánh giá để ra quyết định nên đầu tư như thế nào, bao gồm mua sắm thiết bị gì và đào tạo, tuyển dụng người như thế nào. Chính phủ Việt Nam đưa ra những quy định về nghề nghiệp an toàn thông tin, với những tiêu chuẩn do nhóm chuyên gia cùng với các bộ ban ngành khác của chính phủ biên soạn, và yêu cầu mỗi cơ quan chính phủ phải có ít nhất một vài kỹ sư đạt được những tiêu chuẩn này hoặc có trình độ tương đương (thông qua giới thiệu hoặc phỏng vấn bởi nhóm chuyên gia). Nhóm tiêu chuẩn này cũng sẽ trở thành tiêu chuẩn đào tạo cho các sinh viên an toàn thông tin ở các trường đại học tại Việt Nam.

Để giải quyết đại dịch mã độc, chính phủ Việt Nam cần phải đưa giáo dục an toàn thông tin vào các trường học, tương tự như giáo dục an toàn giới tính và an toàn giao thông. Đối với người đã trưởng thành, chính phủ nên sử dụng các phương tiện truyền thông đại chúng và mạng xã hội để hướng dẫn người dân sử dụng mạng máy tính an toàn. Nội dung giảng dạy cụ thể sẽ được nhóm chuyên gia đã nói soạn thảo và thông qua, trước mắt cần phải tập trung vào những việc rất cụ thể như giới thiệu phần mềm an ninh tốt, loại bỏ thói quen cài đặt phần mềm không rõ nguồn gốc, tạo thói quen thường xuyên nâng cấp phần mềm, chọn và bảo vệ mật khẩu, sử dụng các tính năng tiên tiến như xác thực hai lớp, điều chỉnh cấu hình máy tính và điện thoại, điều chỉnh cấu hình các tài khoản như Facebook, Google, v.v. Tiếp theo, chính phủ phải lên danh sách các phần mềm phổ biến, đàm phán với các hãng sản xuất để mua giấy phép sử dụng và quyền cập nhật phần mềm giá rẻ cho các cơ quan chính phủ và đại bộ phận người dân. Các máy tính bán ở Việt Nam phải sử dụng phần mềm có nguồn gốc rõ ràng, dẹp bỏ tình trạng bán phầm mềm đã bẻ khóa hoặc không có giấy phép sử dụng hợp lệ. Cuối cùng, chính phủ phải thúc đẩy việc sử dụng các sản phẩm nguồn mở miễn phí, thay cho các sản phẩm thương mại. Ví dụ như thay thế Microsoft Windows chạy trên PC bằng ChromeOS chạy trên Chromebook (hoặc các máy tính giá rẻ khác), đưa Linux vào trường học và các cơ quan chính phủ, sử dụng OpenOffice, Google Docs thay cho Microsoft Word, v.v. Đây cũng là bước đầu tiên để giảm lệ thuộc vào công nghệ nước ngoài.

Một quan chức chính phủ ở Sài Gòn có lần nói với chúng tôi bây giờ cơ quan của họ không còn dám họp qua mạng vì không biết các công cụ liên lạc mà họ đang sử dụng có đáng tin cậy hay không. Vị này nói rằng mỗi lần họp họ phải bay ra Hà Nội, rất bất tiện nhưng không biết phải làm sao. Đây là nỗi lo có sơ sở, bởi lẽ thu thập thông tin tình báo bằng cách xâm nhập vào hệ thống thông tin liên lạc của các cơ quan chính phủ là công việc hàng ngày của hacker Trung Quốc và nhiều nước khác. Phần cứng, phần mềm, các thiết bị trung gian, v.v. đều có thể có những điểm yếu hoặc bị gài cửa hậu từ khâu sản xuất hoặc khâu vận chuyển từ nơi bán đến người mua. Với trình độ khoa học kỹ thuật hiện tại, Việt Nam không thể giải quyết vấn đề này một cách triệt để. Dẫu vậy Việt Nam có thể bắt đầu bằng cách xác lập một hệ thống Cơ Sở Điện Toán Được Tin Cậy (Trusted Computing Base, TCB). Mục tiêu dài hạn là giảm thiểu số thành phần trong TCB đồng thời kiểm tra tính toàn vẹn của các thành phần này, thông qua các công nghệ theo chuẩn của Trusted Computing Group. Ví dụ như đối với bài toán họp qua mạng, Việt Nam có thể đặt TCB là các máy tính sử dụng chip Intel, phần cứng HP và hệ điều hành Linux. Dựa trên TCB này, Việt Nam có thể tự phát triển giải pháp video conference sử dụng các phần mềm nguồn mở, hiện thực hóa các tiêu chuẩn mở về mã hóa đầu cuối (end-to-end encryption) để bảo vệ mật tính và toàn vẹn cho kênh thông tin liên lạc.

Kết

Từ năm 2011 bàn về rủi ro mà các doanh nghiệp Việt Nam gặp phải khi đối diện với các tấn công có chủ đích đến từ Trung Quốc, chúng tôi đã cảnh báo như sau:

“Một sự thật là đa số doanh nghiệp Việt Nam tập trung vào các giải pháp “sản xuất hàng loạt” để hòng ngăn chặn nhóm đối tượng tấn công không có chủ đích. Họ mua tường lửa, phần mềm chống virus, thiết bị phát hiện và phòng chống xâm nhập. Họ dành nhiều tiền để đạt các chứng chỉ PCI DSS, ISO 27001. Đã có rất rất nhiều vụ tấn công trong quá khứ và trong một năm vừa qua nhắm vào các công ty đã đầu tư hàng triệu đô la thậm chí là nhà sáng chế của các giải pháp này. Rất nhiều công ty công nghệ lớn của thế giới đã gục ngã khi bị chọn làm đích ngắm. Một khi kẻ tấn công đã chọn bạn làm mục tiêu, thì tất cả những giải pháp “sản xuất hàng loạt” kể trên đều dễ dàng bị vô hiệu hóa. Một phương thức phòng thủ hiệu quả phải là một phương thức có thể phát hiện và ngăn chặn được nhóm đối tượng tấn công có chủ đích. Chỉ có một cách duy nhất là đầu tư vào con người, xây dựng hệ thống chuyên biệt giám sát tất cả các hoạt động của hệ thống thông tin.”

Sau hơn 5 năm, chúng tôi nhận thấy tình hình hầu như không có gì thay đổi. Hồi tháng 3 năm 2016, trên một bài viết đăng trên tờ Tuổi Trẻ chúng tôi tiếp tục cảnh báo rằng Việt Nam đang ở khoảng lặng trước cơn bão các vụ tấn công mạng:

“Cả thế giới đang bị phần mềm nuốt chửng, nhưng phần mềm lúc nào cũng có nhiều lỗ hổng bảo mật. Mấy năm vừa rồi, bao nhiêu công ty trên thế giới bị xâm nhập, mỗi lần gây thiệt hại có khi lên đến hàng chục tỉ USD. Vậy mà ở Việt Nam khá yên ắng. Phải chăng Việt Nam là một ngoại lệ? Chúng tôi không nghĩ như vậy.”

Chuyện gì đến đã đến. Hồi giữa tháng 5 năm 2016, ngân hàng Tiên Phong thông báo họ là nạn nhân của một vụ tấn công mạng, nhưng may mắn đã kịp thời phát hiện và ngăn chặn kẻ xấu đánh cắp hơn 1 triệu USD. Chúng tôi bắt đầu viết bài báo này vài tuần trước khi xảy ra vụ tấn công vào các sân bay vào cuối tháng 7 năm 2016. Như vậy chỉ trong một thời gian ngắn, Việt Nam đã chứng kiến hai vụ tấn công có thể gây ra thiệt hại lớn.

Chúng tôi nhắc nhiều đến các nhóm hacker có sự bảo trợ của chính phủ, nhưng kỳ thực hai vụ vừa rồi có thể được thực hiện bởi các nhóm hacker hoàn toàn tự phát. Thật tế là không cần phải được chính phủ hỗ trợ, không cần phải có trang thiết bị dụng cụ hiện đại, chỉ cần một máy tính kết nối Internet và một ít thời gian, một vài sinh viên chán đến trường hoàn toàn có thể thực hiện những vụ tấn công này.

Với tình trạng hiện tại, thời gian sắp tới Việt Nam sẽ còn chứng kiến nhiều vụ tấn công mạng có thể gây ra thiệt hại về người và của. Nhưng những tấn công này không đáng lo ngại bằng các vụ xâm nhập của các nhóm hacker “lạ”. Chúng tôi đánh giá phần lớn hệ thống trọng yếu ở Việt Nam đã bị xâm nhập từ rất lâu. Các nhóm hacker “lạ” này không ồn ào, không tạo tiếng vang, không có nhu cầu trộm tiền, rất khó phát hiện, nhất là khi chúng đã chui sâu vào hệ thống. Họ xâm nhập để thu thập thông tin, kiểm soát các hệ thống quan trọng, nhằm tạo ra và duy trì lợi thế quân sự khi có xung đột lợi ích với Việt Nam.

Chúng tôi không có câu trả lời trọn vẹn cho câu hỏi Việt Nam nên làm gì để tự bảo vệ. Dựa vào kinh nghiệm hạn chế đảm bảo an toàn thông tin cho các tập đoàn đa quốc gia, chúng tôi tin rằng Việt Nam chỉ có thể giải quyết được tình trạng hiện tại bằng cách xây dựng và đào tạo được một đội ngũ kỹ sư và chuyên gia an toàn thông tin có trình độ chuyên môn cao, được thế giới thừa nhận.

Nguồn: Vnhacker Blogspot

[efb_likebox fanpage_url=”DAnghiencuuquocte” box_width=”420″ box_height=”” locale=”en_US” responsive=”0″ show_faces=”1″ show_stream=”0″ hide_cover=”0″ small_header=”0″ hide_cta=”0″ ]